آیا شما هم جزو قربانیان سرقت 2 میلیونی اطلاعات هستید؟

در یک حمله کم سابقه، هکرها موفق شدند از طریق یک بدافزار پیچیده، اطلاعات و گذرواژه حدود 2 میلیون کاربر را از وب سایتهای بزرگی همچون شبکه اجتماعی فیس بوک، جی میل و یاهو به سرقت ببرند. متاسفانه ایران جزو ده کشور اصلی است که هدف حمله این بد افزار قرار گرفته و اطلاعات افراد از آن به سرقت رفته است. آیا شما جزو قربانیان این حمله پیچیده هستید؟

به گزارش «تابناک» محققان موسسه امنیتی Trustwave's SpiderLabs روز گذشته از یک حمله پیچیده سایبری پرده برداشتند که به گفته آنها، بر اساس آن هکرها موفق شده اند از طریق به کار گیری یک بد افزار بسیار پیچیده، اطلاعات بیش از دو میلیون کاربر را که شامل حسابهای کاربری و گذرواژه های فیس بوک و جی میل میشده است، به سرقت ببرند.

این بد افزار که یک بات نت با نام Pony بوده است موفق شده است در یک حمله تکان دهنده در حجم وسیع اطلاعات سری 1 میلیون و 580 هزار وب سایت، 320 هزار حساب کاربری ایمیل (جی میل و یاهو)، 41 هزار حساب کاربری FTP، 3 هزار گذرواژه کنترل شبکه و 3 هزار گذرواژه برنامه های تحت شبکه را به سرقت ببرد.

محققان Trustwave موفق شده اند که با کشف و دسترسی به کد این بات نت، اطلاعات حمله مورد نظر را تحلیل و بررسی نمایند که طی این تجزیه و تحلیل به موارد جالب توجهی برخورد کرده اند که در وب لاگ این موسسه منتشر شده است. اینجا.

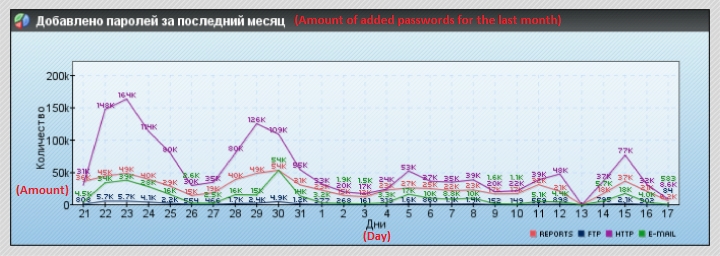

بر اساس گزارش منتشر شده در این وب لاگ، نکته جالب توجه در خصوص این بد افزار، این است که بر خلاف پدران خود، که اغلب از تکنیک "بزن و فرار کن" استفاده میکرده و به حداقل دستاوردها بسنده میکردند، این نمونه جدید در کار خود بسیار جدی و پر اشتها بوده است. به گونه ای که تحلیل فعالیت روزانه این بدافزار نشان دهنده این امر است که این نمونه یکی از پر تحرک ترین بدافزارهای سرقت اطلاعات بوده است:

گذرواژه های سرقت شده توسط بد افزار طی یک روز

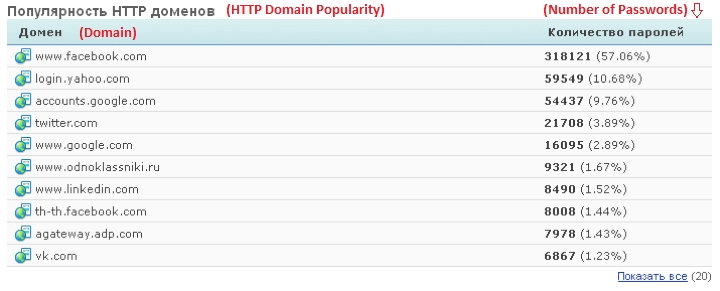

همچنین همانگونه که انتظار میرود، بزرگترین اهداف این بدافزار را شبکه اجتماعی فیس بوک و حسابهای کاربری جی میل و یاهو تشکیل داده است. در راس اهداف به ترتیب، فیس بوک، یاهو، جی میل و توییتر قرار دارند. همچنین دو شبکه اجتماعی بزرگ روسیه یعنی vk.com و odnoklassniki.ru جزو اهداف اصلی این بدافزار بوده اند:

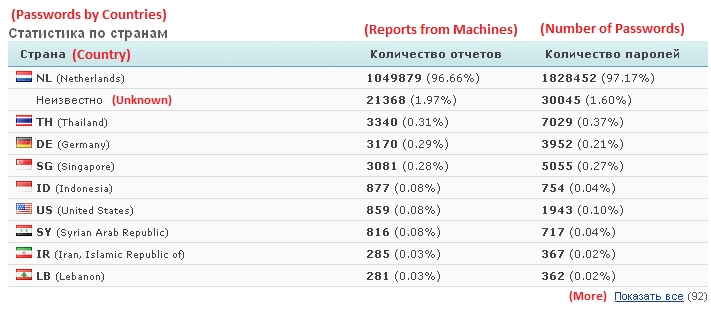

اما با نگاهی به موقعیت جغرافیایی حملات صورت گرفته از سوی این بد افزار، متاسفانه متوجه میشویم که ایران یکی از ده هدف اصلی آن بوده است. اما نکته مهمتر از آن این است که کشور هلند در راس اهداف این بدافزار بوده است. به باور محققان موسسه Trustwave این امر ناشی از آن است که بسیاری از سرورهای مربوط به خدمات Proxy و VPN در این کشور مستقر هستند و در نتیجه تحلیل IP قربانیان، منجر به قرار گرفتن کشور هلند در راس اهداف شده است.

معنی دیگر این امر آن است که احتمالا تعداد کاربران ایرانی که قربانی این حمله شده اند، بسیار بیشتر از آن چیزی است که در ظاهر نشان داده شده، زیرا دسترسی به شبکه های اجتماعی توییتر و فیس بوک در ایران با استفاده از VPN و Proxy امکان پذیر است. نکته دیگر آنکه به جز این ده کشور که در راس جدول قرار دارند، 92 کشور دیگر نیز هدف حمله Pony قرار گرفته اند که نشان میدهد این حمله، یک حمله در سطح جهانی بوده است:

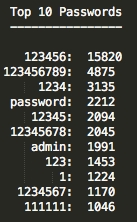

اما به جز اینها، نکات جالب توجه دیگری نیز از تجزیه و تحلیل محققان Trustwave بر روی این حمله به دست می آید. این محققان با بررسی بر روی گذرواژه های سرقت شده، اقدام به فهرست کردن آن دسته از گذرواژه هایی کرده اند که با سهولت هرچه بیشتر و با دردسر کمتری به سرقت رفته اند.

تصویر زیر، ده گذرواژه ای را که به سهولت به سرقت رفته اند، همراه با تعداد سرقت صورت گرفته از هر کدام نشان میدهد:

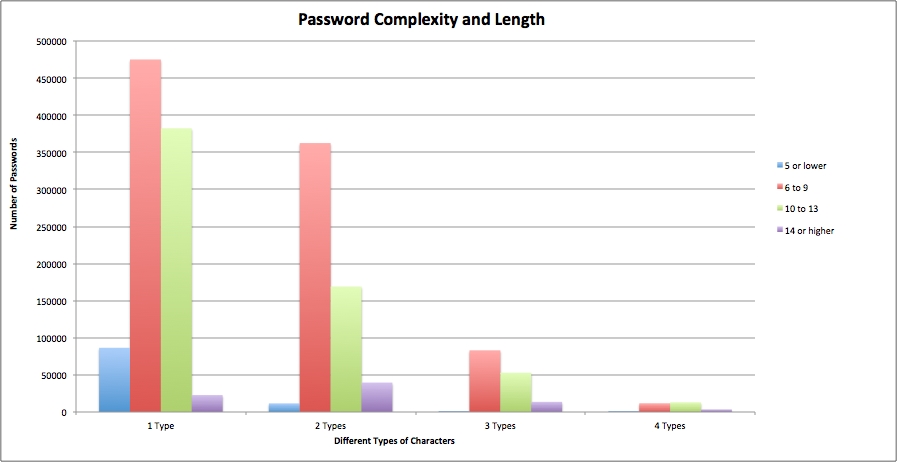

اما با دسته بندی دقیقتر و تجزیه و تحلیل بیشتر، محققان Trustwave اقدام به ترسیم نموداری کرده اند که نحوه عملکرد این بدافزار را در مواجهه با اشکال مختلف گذرواژه ها نشان میدهد. به این ترتیب که در این نمودار ابتدا گذرواژه ها با توجه به انواع کاراکتری که در آنها به کار رفته است (حروف کوچک، حروف بزرگ، اعداد و سمبلها) به چهار دسته طبقه بندی شده اند و سپس بر اساس تعداد کاراکتر به کار رفته در هر کدام نشان داده شده است که میزان سهولت سرقت در هر دسته به چه ترتیب است:

محور افقی نشان دهنده نوع گذرواژه بر اساس انواع کاراکتر به کار رفته درآن است برای مثال 1 Type شامل گذرواژه هایی است که تنها از یک نوع کاراکتر استفاده کرده اند (مثلا 1234) 2 Type به معنی استفاده از دو نوع کاراکتر و به همین ترتیب. رنگ میله های عمودی نشان دهنده تعداد کاراکتر به کار رفته در گذرواژه و اندازه آنها حاکی از میزان سرقت صورت گرفته از هر کدام است.

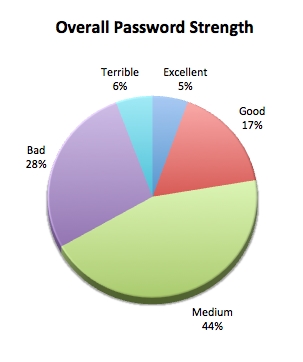

همچنین نمودار زیر نشان میدهد که از مجموع گذرواژه های سرقت شده، با توجه به پیچیدگی آنها، درصد سرقت از هر دسته به چه ترتیبی بوده است:

در نمودار فوق، گذرواژه هایی که از هر 4 نوع کاراکتر استفاده کرده و تعداد کاراکترهای آنها بیش از 8 عدد بوده است به عنوان Excellent نشان داده شده و گذرواژه هایی با طول حداکثر 4 کاراکتر که تنها از یک نوع کاراکتر استفاده کرده اند با عنوان Terrible نام گذاری شده است.

نتیجه بررسی دو نمودار فوق و تحلیل محققان حاوی یک نکته اساسی است و آن اینکه انتخاب گذرواژه هایی که از حداکثر دقت و پیچیدگی در ترکیب برخوردارند، امکان سرقت آنها را به حداقل میرساند. امری که متاسفانه در بین بسیاری از کاربران ایرانی چندان باب نیست.

اما همانگونه که ذکر شد، ایران یکی از اهداف ده گانه اصلی این بدافزار بوده است. از آنجایی که آنچه به شکل رسمی و دقیق مشخص شده، تعداد 285 سیستم در ایران به این بدافزار آلوده شده و تعداد 367 گذرواژه از این سیستمها به سرقت رفته (که البته باید گفت با توجه به استفاده اغلب کاربران ایرانی از VPN و Proxy برای دسترسی به شبکه هایی نظیر توییتر و فیس بوک این رقم بیگمان بسیار بیشتر از اینها است)، برای فهمیدن اینکه آیا شما جزو قربانیان این حمله بوده اید یا خیر به وب سایت زیر مراجعه کرده و با وارد کردن هر کدام از حسابهای کاربری خود از این امر کسب اطلاع کنید و چنانچه جزو قربانیان این حمله یا حملات سایبری مشابه قبلی بودید، سریعا نسبت به تغییر گذرواژه خود اقدام کنید:

http://www.haveibeenpwned.com/

http://www.tabnak.ir/fa/news/362572/%D8%A2%DB%8C%D8%A7-%D8%B4%D9%85%D8%A7-%D9%87%D9%85-%D8%AC%D8%B2%D9%88-%D9%82%D8%B1%D8%A8%D8%A7%D9%86%DB%8C%D8%A7%D9%86-%D8%B3%D8%B1%D9%82%D8%AA-2-%D9%85%DB%8C%D9%84%DB%8C%D9%88%D9%86%DB%8C-%D8%A7%D8%B7%D9%84%D8%A7%D8%B9%D8%A7%D8%AA-%D9%87%D8%B3%D8%AA%DB%8C%D8%AF

کارت هدیه ۱۳۰ میلیونی مرتضوی برای ۳۷ نماینده مجلس

سیدحسین دهدشتی عضو هیات تحقیق و تفحص از سازمان تامین اجتماعی در حاشیه جلسه علنی امروز چهارشنبه ۱۳ آذر مجلس در نشست خبری به جزئیاتی از گزارش تفحص از سازمان تأمین اجتماعی پرداخت و گفت: تفحص از سازمان تأمین اجتماعی با ورود آقای مرتضوی به این سازمان آغاز شد.به گزارش تسنیم، وی افزود: البته در گذشته نیز اعتراضاتی به این سازمان مطرح بود، اما وجود آقای مرتضوی به عنوان چهره حاشیهساز این تفحص را تشدید کرد، بنابراین وزیر وقت تعاون استیضاح شد، اما مرتضوی در سمت خود ابقا شد.

عضو هیات تحقیق و تفحص از تأمین اجتماعی در ادامه تصریح کرد: با توجه به این که انتخابات ریاست جمهوری در زمان تحقیق و تفحص نزدیک بود، پس از استیضاح وزیر وقت تعاون، تحقیق و تفحص توسط ۱۱ نماینده کلید خورد.

دهدشتی با بیان اینکه عزل و نصبهای متعددی باعث شد تا نارضایتیهایی از سوی افراد تحت پوشش بوجود آید، گفت: ما در این هیئت تلاش کردیم پیش از ارائه لایحه بودجه ۹۳، تحقیق و تفحص از سازمان تامین اجتماعی بررسی و به صحن علنی مجلس ارائه شود.

وی تأکید کرد: حدود ۲۰۰ شرکت سرمایه گذاری زیرمجموعه شرکت شستا است که در این تحقیق و تفحص بر روی ۱۷۸ شرکت تمرکز کرده و موضوع را بررسی کردیم و مشخص شد که ۴۱۰۰ جایگاه عضو هیئت مدیره در هیئت مدیره این سازمان وجود دارد که فقط توسط ۱۵۰۰ نفر اداره میشود. می توان اینطور برآورد کرد که هر فرد سه جایگاه را تصاحب کرده است.

عضو هیات تحقیق و تفحص از تأمین اجتماعی در ادامه سخنانش به برخی از شرکتهایی که توسط مدیرانی اداره شده و مدت کوتاهی نیز عهدهدار مسئولیت در این شرکتها بودهاند، گفت: به عنوان مثال در شرکت هلدینگ سیمان فارس ۳۷۰ انتصاب در کمتر از یک سال میان اعضای هیات مدیره انجام شده که اعضای هیات مدیره آن به طور میانگین حقوقی بالای ۵ میلیون تومان دیافت می کرده اند.

دهدشتی با بیان اینکه در شرکت پتروشیمی "فناوران" به عنوان یکی از شرکت های وابسته به شستا نیز پنج نفر عضو هیات مدیره آن بودهاند که در سالهای ۸۸ و ۸۹، ۵۲۵ میلیون تومان پاداش به آن ها تعلق گرفته است، اظهارداشت: به عنوان مثال آقای "ع- ی" که از اعضای این شرکت بوده در سال ۹۱ ، ۱۶۴ میلیون تومان پاداش دریافت کرده و همچنین فردی با هویت "ج –الف" که جزء همین شرکت بوده در سال ۹۱، ۱۶۴ میلیون تومان پاداش دریافت کرده که همین فرد همزمان در شرکت پتروشیمی خراسان نیز ۱۴۴ میلیون تومان دریافت کرده است.

عضو هیات تحقیق و تفحص از تأمین اجتماعی در ادامه، اظهارداشت: در جریان این تحقیق و تفحص، مدیرعامل شرکت "پرسی ایران گاز" در سه سال مدیریت اش هشت روز مرخصی گرفته و ۴۸۲ روز نیز ماموریت داشته است که مشخص شده وی در دوره ماموریت اش که در روزهای چهارشنبه، پنج شنبه و جمعه بوده، در زادگاهش به سر می برده است.

دهدشتی با اشاره به اینکه این شرکت با کسری محصولات گازی به ارزش یک و نیم میلیارد تومان مواجه بوده است، تأکید کرد: براساس تحقیقاتی که ما انجام دادیم، هیچ گونه پیگیری از سوی مدیرعامل این شرکت برای جبران آن انجام نشده است.

وی اضافه کرد: پتروشیمی امیرکبیر از نمونه شرکتهایی است که در سال ۹۱ محصولات اش را خارج از بورس به فروش رسانده و ۲ میلیارد تومان نیز از این بابت جریمه شده است. البته بدهی که از سهم مشارکت تامین اجتماعی بوده، ۱۰۳ میلیارد تومان برآورد شده که هنوز پرداخت نشده است.

عضو هیات تحقیق و تفحص از تأمین اجتماعی در ادامه اظهارداشت: در جریان این تحقیق و تفحص متوجه شدیم که واگذاری مشاغل و سمت ها به افراد و شرکتهای خاص نیز توسط شرکتهای زیرمجموعه انجام شده، به نحوی که مدیر صادرات شرکت "نفت پاسارگاد" شرکتی را به نام همسر و فرزندانش تأسیس کرده این شرکت طرف معامله شرکت "نفت پاسارگاد" در قراردادها بوده است. البته از این طریق ۳ قرارداد به ارزش مجموعا ۳۰۰ میلیارد تومان به امضاء رسانده اند.

دهدشتی با تاکید بر اینکه یکی از وظایف مجلس انجام تحقیق و تفحص است، گفت: اگر منطقی به موضوع نگاه کنیم، انجام این تحقیق و تفحص فرصت خوبی برای سازمان تامین اجتماعی است که مشکل اساسی در سازمانهای زیرمجموعه شستا و عدم نظارت بر آن ها را بررسی کند.

وی با بیان اینکه هیات های مدیره در شرکت های زیر مجموعه شستا بدون ضابطه و با باندبازی انتخاب شدهاند و یا حتی از وزارت رفاه به سازمان تحمیل میشده اند، افزود: اگر براساس ضوابط افراد هیات مدیره انتخاب و از آن ها استعلام امنیتی گرفته شود، در آینده کمتر شاهد چنین اتفاقاتی برای شستا و مجموعه تأمین اجتماعی خواهیم بود.

عضو هیات تحقیق و تفحص از تأمین اجتماعی در ادامه در پاسخ به این سوال که آیا از نمایندگان نیز در جریان رسیدگی به این موضوع نامی برده شده است یا خیر؟،گفت: براساس گزارشاتی که به ما رسیده، نام برخی از نمایندگان دورههای قبل آورده شده که تعداد آن ها به ۳۷ تن می رسد.

دهدشتی در همین زمینه ادامه داد: تعداد ۳۷ تن از نمایندگان دوره قبل مجلس هدایایی با رقمی بالغ بر۱۳۰ میلیون تومان داده شده بود که مشخص نیست که برای صرف کار شخصی بوده یا حوزه انتخابیه، اما در چند موردی که پیگیری کردیم مبلغی دریافت شده که برای حوزه انتخابیه به مصرف رسیده است.

وی در ادامه در مورد نقش بابک زنجانی در قضیه مربوط به تخلف در سازمان تامین اجتماعی، تصریح کرد: در آن زمان آقای زنجانی برای وارد کردن پولهایی که به وزارت نفت بدهکار بوده، به دنبال سازمانی می گردد که خارج از تحریم ها بتواند این پول را که مبلغی حدود ۲ میلیارد دلار است، وارد کشور کند.

عضو هیات تحقیق و تفحص از تأمین اجتماعی، ادامه داد: براساس بررسیهایی که آقای زنجانی انجام داده به این نتیجه رسیده که اگر سازمانی مربوط به بازنشستگان باشد، میتواند پول را به کشور وارد کند و قراردادی با آقای مرتضوی به امضا می رساند، اما این قرارداد عملا وجاهت قانونی نداشته و قراردادی که منعقد میشده باید مجوز هیات امناء را اخذ می کرده است. البته آقای مرتضوی نیز به واسطه حکم دیوان عدالت اداری مسئولیتی نداشته است.

دهدشتی تأکید کرد: در مکاتباتی که "بانک مسکن" با تامین اجتماعی برای انتقال این پول داشته، مشخص می شود، مبلغی که واریز شده بود، قابلیت انتقال نداشته است، اما آقای مرتضوی در تاریخ ۲۱ دیماه ۱۳۹۱ ، پنج فقره چک را به آقای زنجانی داده که طبق قرارداد، ۱۷ هزار و ۷۰۰ میلیارد تومان بوده است. البته وزارت نفت تا به حال توانسته چهار فقره چک را تحویل گرفته و یک مورد نیز هنوز نزد آقای زنجانی است؛ اما پولی که پس گرفته شده باید به تامین اجتماعی بازگردانده شود.

وی در پایان خاطر نشان کرد: موسسه خیریهای نیز در این زمینه وجود داشته که در سال ۹۲ در ۳ نوبت، ۳۶۰ میلیون تومان به این موسسه کمک شده، اما سوالی که مطرح می شود این است که آیا آقای مرتضوی نائب رئیس موسسه بوده است یا خیر.

http://www.asriran.com/fa/news/307245/%DA%A9%D8%A7%D8%B1%D8%AA-%D9%87%D8%AF%DB%8C%D9%87-%DB%B1%DB%B3%DB%B0-%D9%85%DB%8C%D9%84%DB%8C%D9%88%D9%86%DB%8C-%D9%85%D8%B1%D8%AA%D8%B6%D9%88%DB%8C-%D8%A8%D8%B1%D8%A7%DB%8C-%DB%B3%DB%B7-%D9%86%D9%85%D8%A7%DB%8C%D9%86%D8%AF%D9%87-%D9%85%D8%AC%D9%84%D8%B3

آنتی ویروس پر چالش مایکروسافت: Security Essentials

از حدود سال 2010 که مایکروسافت تصمیم به ایجاد

یک تغییر اساسی در نرم افزار امنیتی خود کرد، تا کنون این ابزار که تصمیم بر آن

بود تا به عنوان آنتی ویروس پایه ویندوز قرار بگیرد، فراز و نشیب های بسیار زیادی

را تجربه کره است و طی سالهای اخیر نیز با انتقادات فراوانی از سوی بسیاری از

متخصصان و لابراتوارها مواجه شده است.

از حدود سال 2010 که مایکروسافت تصمیم به ایجاد

یک تغییر اساسی در نرم افزار امنیتی خود کرد، تا کنون این ابزار که تصمیم بر آن

بود تا به عنوان آنتی ویروس پایه ویندوز قرار بگیرد، فراز و نشیب های بسیار زیادی

را تجربه کره است و طی سالهای اخیر نیز با انتقادات فراوانی از سوی بسیاری از

متخصصان و لابراتوارها مواجه شده است.به گزارش «تابناک» هرچند قرار بود که در ورز آخر از تور چهار روزه آنتی ویروسهای رایگان، نگاهی به آنتی ویروس AVG داشته باشیم، اما به دلایلی، یک تغییر کوچک در برنامه به وجود آمد. وقتی برای تست و آزمایش این آنتی ویروس به وب سایت آن مراجعه کردیم تا با دانلود نرم افزار به بررسی آن بپردازیم، متوجه شدیم که AVG ایران را جزو کشورهای تحریمی قرار داده است و این موضوع را در وب سایت خود به صراحت مطرح کرده:

در نتیجه مسیر خود را به سمت آنتی ویروس مایکروسافت که طی یک سال گذشته با چالشهای فراوانی مواجه بوده است کج کردیم.

در واقع آنتی ویروس مایکروسافت که با نام Security Essentials شناخته میشود، فرزند خلف آنتی ویروس ابتدایی مایکروسافت با نام Live One Care بود که عملا در سال 2009 از رده خارج شد. موتور Live One Care به نسخه تجاری آنتی ویروس مایکروسافت یعنی ForeFront و نسخه آنتی ویروس خانگی آن یعنی همین Security Essentials منتقل شد.

اما هرچند در ابتدا Security Essential (که از این پس به اختصار آن را SE میخوانیم) در ابدا هنوز نشانی از قدرت OneCare داشت، به تدریج در آزمایشها نقاط ضعف خود را نشان داد تا جایی که در سال گذشته رسما داد مایکروسافت از دست لابراتوارهای آزمون کنند هآنتی ویروسها درآمد.

بعد از آنکه لابراتوارهای AV Comparative و AV Test و همچنین PCPro در آزمایشهای خود در سال 2012 SE را جزو آنتی ویروسهای رده پایینی دسته بندی کرده و قدرت شناسایی پایین آن را به باد انتقاد گرفتند، مایکروسافت در یک نامه اعتراضی و بیانیه مانند اعلام کرد که هرچند این آزمایشها نشان میدهد که آنتی ویروس این شرکت در شناسایی ویروسهای جدید و شناخته شده چندان تبحری ندارد، اما در دنیای واقعی به هیچ وجه اینگونه نیست، و تنها 0.0033 درصد از کاربران آنتی ویروس مایکروسافت از سوی نمونه هایی که در آزمایشها یاد شده تهدید شده اند.

در هر حال این توجیهی نبود که بسیاری از منتقدان و لابراتوارها را مجاب به پذیرش ادعای مایکروسافت کند و نتیجه آن بود که دیگر مایکروسافت بعد از آن در کمتر آزمونی آنتی ویروس خود را شرکت داد!

نصب نرم افزار و شمای واسط کاربری

اما صرف نظر از همه اینها بگذارید نگاهی به واسط کاربری این آنتی ویروس و روند نصب آن بیندازیم. نصب این آنتی ویروس زمان بسیار اندکی را میطلبد اما برای بسیاری از کاربران ایرانی متاسفانه مقدور نیست. زیرا نیازمند داشتن نسخه اصل و کرک نشده ویندوز است (هرچند برخی از ویندوزهای کرک شده به خوبی این آنتی ویروس را گول و دور میزنند). قبل از نصب SE بای دهر آنتی ویروس دیگری را از روی سیستم خود پاک کنید.

بعد از نصب با واسط کاربری این آنتی ویروس مواجه میشویم که طی نسخه های قبلی مایکروسافت کاربرانش را به خوبی با آن عجین کرده است. واسط کاربری که بدون هیچ عنصر اضافی یک نمای کاملا ساده و قابل درک را برای کاربر فراهم می آورد:

دم دست ترین ابزار در این واسط کاربری همان ابزار اسکن است که در پنل سمت راست صفحه اصلی تعبیه شده است و سه گزینه متفاوت برای اسکن سیستم را در اختیار کاربر قرار میدهد. یکی از مهمترین ویژگیهای این آنتی ویروس آن است که بعد از نصب تا زمانی که پایگاه داده ویروسهای آن به روز نشود، فعال نخواهد شد. بروزرسانی این آنتی ویروس نسبت به سایر نسخه های مشابه و رایگان کمی کند تر و سنگین تر است:

تنظیمات این آنتی ویروس نیز بسیار ساده و بدون پیچیدگی خاصی است. در تب تنظیمات با گزینه هایی برای فعال و غیر فعال کردن ایمنی Real-Time آنتی ویروس، برنامه ریزی برای اسکن های از پیش تعریف شده، گزینه برای استثنا کردن برخی فایلها و پوشه ها و تنظیمات ابتدایی دیگر وجود دارد:

عملکرد آنتی ویروس: شناسایی بد افزارها

اما بعد از دیدن واسط گرافیکی نرم افزار نوبت به بررسی عملکرد آن میرسد. همانگونه که پیش از این ذکر شد، SE طی یکسال گذشته نتوانسته است از سوی لابراتوارهای تست آنتی ویروس نتایج قابل توجهی را کسب کند. بر همین اساس AV Test این آنتی ویروس و آزمایشات مربوط به آن را از روی سایت خود حذف کرده است و در AV Comparative نیز به شکل نا محسوسی آزمایشات سعی در پنهان کردن نتایج مایکروسافت دارند.

در آخرین آزمایش صورت گرفته از سوی AV Comparative برای شناسایی بد افزارها مایکروسافت با شناسایی 90.1 درصد از نمونه های آزمایشی، در مکان یازدهم در بین 12 آنتی ویروس قرار گرفته است و تنها یک پله بالاتر از Symantec:

همچنین در آزمایش تحلیل رفتاری که برای شناخت ویروسهای ناشناخته از روی عملکرد و رفتار آنها است، مایکروسافت مجددا نتوانسته است نتیجه چندان امیدوار کننده ای را به دست آورد و با شناسایی 72 درصدی خود در رده های انتهایی جدول قرار دارد:

اما لابراتوار Virus Bulletin در آخرین آزمایش خود بر روی ForeFront که از همان موتور SE استفاده میکند این گواهی تصدیق آنتی ویروس را صادر کرده که به معنی انجام موفق آزمونهای این لابراتوار است و همچنین SE را در رده بندی در خصوص شناسایی ویروسها بر اساس رفتار آنها یا Proactive Detection با حدود 92 درصد شناسایی آن را جزو آنتی ویروسهای رده بالا دسته بندی کرده است:

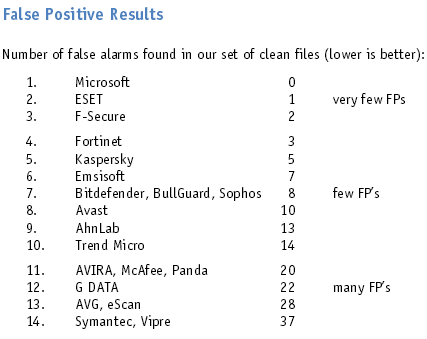

اما یکی از قدرتمند ترین آنتی ویروسهای ایم روزها در رقابت بر سر False Alarm یا عدم شناسایی بی مورد فایلها و نرم افزار های سالم به عنوان ویروس، همین آنتی ویروس مایکروسافت است که در تمام آزمایشات صورت گرفته در این خصوص همواره بدون رقیب در صدر جدول بوده و این موضوع برای چندین سال پیاپی است که تکرار میشود:

عملکرد آنتی ویروس: قدرت پاکسازی

اما هر قدر که آنتی ویروس مایکروسافت در شناسایی با انتقادات جدی مواجه است، اما قدرت پاکسازی آن در آخرین آزمون صورت گرفته از سوی AV Comparative نشان میدهد که این آنتی ویروس در این حوزه نیز حرفهایی برای گفتن دارد و با کسب امتیاز 70 در بین 21 آنتی ویروس رقیب در میانه های رو به بالای جدول قرار گرفته است:

عملکرد آنتی ویروس: استفاده از منابع سیستم

آنتی ویروس مایکروسافت را شاید باید به عنوان یکی از سبک ترین آنتی ویروسهای رایگان موجود در بازار به حساب آورد و این موضوع را هر کسی که حداقل یکبار با آن برخورد داشته و از آن استفاده کرده باشد به خوبی تایید میکند. این موضوع حتی در آخرین آزمون AV Comparative نیز به خوبی مشهود است و مایکروسافت توانسته است با کسب 99.4 امتیاز در کنار Eset NOD جزو آنتی ویروسهای سبک وزن بازار رده بندی شود:

در نهایت باید گفت که آنتی ویروس مایکروسافت همانگونه که از نام آن بر می آید ابتداییات لازم برای حفاظت از سیستم را فراهم میکند. این آنتی ویروس در سالهای قبل درخشش فراوانی داشت ولی در طی یک سال گذشته نتوانسته است اغلب آزمونهای لابراتوارها را در حوزه شناسایی با نتایج مطلوبی برگزار کند. اما اگر توجیه مایکروسافت برای شما پذیرفتنی است، میتوان این آنتی ویروس را به عنوان یک آنتی ویروس رایگان و قدرتمند به کاربران پیشنهاد داد.

http://www.tabnak.ir/fa/news/360164/%D8%A2%D9%86%D8%AA%DB%8C-%D9%88%DB%8C%D8%B1%D9%88%D8%B3-%D9%BE%D8%B1-%DA%86%D8%A7%D9%84%D8%B4-%D9%85%D8%A7%DB%8C%DA%A9%D8%B1%D9%88%D8%B3%D8%A7%D9%81%D8%AA-security-essentials